5 Un mouvement technologique

Bitcoin est un objet technique et doit être pensé en tant que tel. La technique (du grec ancien téknh, « habileté », « art », « métier ») est l’ensemble des procédés pratiques issus du savoir humain employés en vue d’atteindre des objectifs concrets, le plus souvent de manière reproductible. Ces procédés peuvent tout aussi bien intervenir dans la fabrication de produits manufacturés que dans la réalisation de services. Ils permettent aussi de construire des biens intermédiaires, appelés outils, servant à produire d’autres biens et services.

L’évolution technique fait partie intégrante de l’histoire du monde, ayant modifié les rapports humains en profondeur à de multiples reprises. Les innovations techniques majeures coïncident en effet avec les grandes mutations historiques : la maîtrise de la métallurgie avec le développement des premières civilisations, l’émergence de l’imprimerie avec la réforme protestante, la révolution industrielle avec l’urbanisation et la planification. À notre époque, le développement des ordinateurs et leur mise en réseau est en train de transformer notre culture comme jamais auparavant.

L’enjeu politique est donc plus que jamais technologique, dans le sens où l’étude de la technique devient nécessaire pour appréhender correctement les rapports de domination. Il s’agit essentiellement de choisir quels procédés employer et comment en faire usage. En particulier, cet enjeu est aujourd’hui au centre d’une opposition entre l’individu et l’État, entre la liberté et l’autorité, entre l’émancipation et l’oppression.

En tant qu’assemblage de procédés, Bitcoin s’inscrit pleinement dans cette opposition technique. La guerre pour le contrôle sur la monnaie se transpose de plus en plus dans le monde numérique, avec le développement de la MNBC et l’essor de la cryptomonnaie. Nous nous ne vivons plus à l’heure des pièces de métaux précieux ou des billets de banque (qui conservent malgré tout une certaine utilité), mais à l’époque de la monnaie numérique, bien plus adaptée à nos moyens de communication et d’échange économique modernes. Satoshi en était conscient quand il déclarait dès novembre 2008 que Bitcoin pourrait permettre de « remporter une bataille majeure dans la course aux armements » et de « conquérir un nouveau territoire de liberté pour plusieurs années ».

Dans ce chapitre, nous nous proposons de revenir sur les évolutions techniques et les idées politiques apparentées qui ont amené Bitcoin à exister. Dans un premier temps, nous nous efforcerons de décrire comment la cryptographie, l’ordinateur et Internet ont modifié nos façons de communiquer. Puis, dans un second temps, nous nous concentrerons sur les mouvements des libristes, des extropiens et des cypherpunks, qui ont formé le terreau techno-idéologique au sein duquel Bitcoin a germé.

La cryptographie symétrique et l’ordinateur

Bitcoin est avant tout basé sur la communication, c’est-à-dire le fait de transmettre des informations à autrui. Cette communication a longtemps été restreinte géographiquement, du fait des limitations techniques qui caractérisaient les sociétés pré-industrielles. L’échange avec le lointain était très rare, ce qui expliquait l’existence de langues et de cultures distinctes.

Toutefois, l’évolution technique a modifié cet état des choses. À partir de la moitié du xix siècle, la télécommunication, ou la transmission d’information à distance, a connu un bond prodigieux. Ceci s’est fait d’abord grâce à l’apparition du télégraphe électrique, qui permettait d’envoyer et de recevoir des messages écrits (ou télégrammes) d’une manière rapide et fiable. Puis elle s’est renforcée avec l’arrivée du téléphone, qui donnait la possibilité de transférer des paroles à distance. En outre, la radiocommunication, basée sur l’usage des ondes radioélectriques pour partager de l’information, a rendu ces techniques beaucoup plus pratiques. Il est ainsi devenu possible de communiquer rapidement d’un continent à l’autre, chose qui a notamment profité aux États, qui pouvaient désormais gérer leurs territoires éloignés d’une manière plus fluide et centralisée.

Cette évolution de la télécommunication a considérablement accru le besoin de sécuriser l’information transmise, afin d’éviter qu’elle soit interceptée par l’ennemi lors d’une guerre par exemple. C’est pourquoi la cryptographie, qui existait depuis l’Antiquité, a connu un essor sans précédent au cours du xx siècle.

La cryptographie est la discipline mathématique qui a pour but la sécurisation de la communication en présence de tiers malveillants. À l’origine, il s’agit de dissimuler de l’information par une méthode de chiffrement, ce qui explique le mot, qui vient du grec ancien kruptós, kruptós (« caché ») et de gráfein, gráphein (« écrire »). Par la suite, la cryptographie s’est étendue à l’authentification de messages avec la signature numérique et à la vérification de données par l’intermédiaire des fonctions de hachage. En résumé, cette discipline permet d’assurer la confidentialité (chiffrement), l’authenticité (signature) et l’intégrité (hachage) de l’information transmise.

La cryptographie porte en elle la notion d’adversaire ou d’antagoniste (de l’anglais adversary) qui est une entité malveillante dont le but est d’empêcher les utilisateurs d’un cryptosystème de réaliser leurs objectifs. Il n’y a en effet pas besoin de cacher, d’authentifier ou de vérifier quoi que ce soit en l’absence d’une menace externe. C’est pour cette raison que le chiffrement et son pendant, la cryptanalyse, ont été développés en premier lieu par et pour les États.

Le chiffrement est un procédé permettant de rendre impossible la compréhension d’un message pour les personnes qui ne disposent pas d’une information spécifique, appelée la clé de déchiffrement. La cryptanalyse est la technique visant à déduire un texte en clair à partir d’un message chiffré sans disposer de la clé.

À l’origine, le chiffrement se fait uniquement de manière symétrique, c’est-à-dire que la clé de chiffrement et de déchiffrement sont les mêmes et que les deux parties doivent avoir connaissance de cette clé secrète pour communiquer. L’exemple typique de chiffrement symétrique est le code de César, ou chiffrement par décalage, qui est l’une des méthodes les plus simples et les plus connues pour chiffrer un texte. Le texte chiffré s’obtient en remplaçant chaque lettre du texte clair original par une lettre à distance fixe, toujours du même côté, dans l’ordre de l’alphabet. La clé est alors le nombre correspondant au décalage. Par exemple, un décalage de 21 lettres vers la droite transforme le mot « bitcoin » en « wdoxjdi ». Cette méthode tient son nom du fait que Jules César l’utilisait dans ses correspondances secrètes.

Le chiffrement symétrique pose néanmoins un problème logistique. La clé doit en effet être transmise entre les deux parties qui communiquent et peut donc être interceptée. De plus, le nombre de clés à partager augmente de manière exponentielle en fonction du nombre de personnes impliquées (3 clés pour 2 personnes, 6 pour 3, 10 pour 4, etc.), ce qui multiplie considérablement les risques. C’est ce qui explique pourquoi l’apparition du chiffrement asymétrique, qui permettait de s’affranchir de cette contrainte, a constitué une innovation.

Le développement du chiffrement a motivé la conception de machines de plus en plus perfectionnées. Le chiffrement correct d’un message à la main pouvait prendre des heures, de sorte que l’utilisation d’un automate devenait pertinente. Après la Première Guerre mondiale, durant laquelle la cryptologie avait joué un rôle clé notamment avec l’affaire du télégramme Zimmermann, les premières machines de chiffrement sont ainsi apparues à l’instar de la machine Enigma et des machines de Lorentz utilisées par l’Allemagne.

Au cours de la Seconde Guerre, le besoin de cryptanalyse a poussé les belligérants à construire des machines à calculer programmables spécialisées, pouvant évaluer un grand nombre de possibilités dans un contexte précis. La Bombe de Turing et le Colossus ont ainsi été fabriqués par les services de cryptanalyse britanniques afin de casser les codes allemands. En parallèle, d’autres calculateurs (appelés computers en anglais) ont été développés dans le but de calculer les trajectoires balistiques. C’était le cas de la machine Zuse Z3 en Allemagne ou de l’Atanasoff–Berry Computer aux États-Unis. Le premier ordinateur au sens moderne du terme (Turing-complet, entièrement électronique, à mémoire enregistrée) a été l’ENIAC, qui a été conçu en 1945 par des ingénieurs de la Moore School of Electrical Engineering et dont l’architecture a été reprise en 1948 par le mathématicien américain John von Neumann.

Après la Seconde Guerre mondiale, les ordinateurs sont devenus progressivement plus efficaces grâce à l’invention du transistor (1947), du circuit intégré (1958) et du microprocesseur (1971). Ceci a débouché, au cours des années 1970, sur l’apparition de l’ordinateur personnel (personal computer), un ordinateur destiné à l’usage d’une personne et dont les dimensions sont assez réduites pour tenir sur un bureau. L’exemple le plus célèbre est sans doute l’Apple II, conçu par Steve Wozniak et sorti en 1977 qui est le premier ordinateur personnel fabriqué à grande échelle.

La développement des ordinateurs a naturellement coïncidé avec l’élaboration des premiers langages de programmation, compilés et interprétés : le FORTRAN est apparu en 1957, le LISP en 1958, le COBOL en 1959, le BASIC en 1964, et le C en 1972. Le langage C++, dans lequel Satoshi Nakamoto a écrit la première version du logiciel de Bitcoin, a fait son apparition plus tard, en 1985. Cette évolution a entraîné la démocratisation de la programmation informatique. Elle a aussi marqué le début de la sous-culture des hackers, axée sur la compréhension approfondie des systèmes informatiques et sur le détournement de leur rôle prédéfini.

Les systèmes d’exploitation standards ont été conçus à partir des années 1970. Unix a été présenté par AT&T au public pour la première fois en 1973. DOS, l’ancêtre de Windows, a été créé en 1981. Le Système 1 d’Apple, adapté à ses ordinateurs Macintosh, a été lancé en 1984. Le système libre GNU/Linux a quant à lui été créé en 1991.

L’apparition de la cryptographie moderne

La deuxième avancée majeure dans l’histoire technique qui a mené à Bitcoin est l’apparition de la cryptographie moderne regroupant le chiffrement asymétrique, la signature numérique et le hachage de données. L’utilisation de plus en plus répandue des ordinateurs, notamment au sein des universités américaines, a poussé les cryptographes à imaginer des méthodes plus gourmandes en puissance de calcul, mais bien plus efficaces pour le chiffrement. La percée a été réalisée en 1976 lorsque les chercheurs Whitfield Diffie et Martin Hellman ont publié un article scientifique, intitulé New Directions in Cryptography, dans lequel ils décrivaient un algorithme d’échange de clés (destiné à la transmission des clés secrètes pour le chiffrement symétrique) ainsi qu’un procédé de signature électronique. L’introduction commençait comme suit :

« Nous sommes aujourd’hui à la veille d’une révolution dans le domaine de la cryptographie. Le développement de matériel numérique bon marché a permis de s’affranchir des limites de conception de l’informatique mécanique et de ramener le coût des dispositifs cryptographiques de haute qualité à un niveau tel qu’ils peuvent être utilisés dans des applications commerciales telles que les distributeurs de billets distants et les terminaux d’ordinateurs. À leur tour, ces applications créent un besoin pour de nouveaux types de systèmes cryptographiques qui minimisent la nécessité de sécuriser les canaux de distribution des clés et fournissent l’équivalent d’une signature écrite. Dans le même temps, les développements théoriques de la théorie de l’information et de l’informatique promettent de fournir des cryptosystèmes dont la sécurité est prouvée, transformant ainsi cet art ancien en science1. »

1 Whitfield Diffie et Martin Hellman, « New Directions in Cryptography », IEEE Transactions on Information Theory, vol. 22, no. 6, novembre 1976, pp. 644–654 : https://ee.stanford.edu/~hellman/publications/24.pdf.

S’ils ont été les premiers à publier ces méthodes, ils n’ont pas été les seuls à faire ces découvertes au cours de la période. Clifford Cocks, James Ellis et Malcolm Williamson avaient déjà mis au point un tel cryptosystème quelques années plus tôt (qu’ils appelaient le « chiffrement non secret ») pour le compte du GCHQ britannique, mais leurs recherches sont restées classifiées. Le cryptographe Ralph Merkle avait également décrit l’échange de clés de Diffie et Hellman dans un article écrit en 1974 et publié en 1978 par l’intermédiaire de ce qu’on appelle les puzzles de Merkle.

L’avancée de Diffie et Hellman a marqué le début de la cryptographie asymétrique, ou cryptographie à clé publique, une discipline qui regroupe le chiffrement asymétrique et la signature numérique. Dans un système asymétrique, deux clés se distinguent : une clé privée, censée rester secrète, et une clé publique, dérivée de la clé privée. La clé privée ne peut pas être retrouvée facilement à partir de la clé publique, ce qui fait que cette dernière peut être partagée à tous en toute quiétude.

Le chiffrement asymétrique consiste à utiliser la clé publique comme une clé de chiffrement et la clé privée comme une clé de déchiffrement. Le destinataire génère une paire de clés, garde la clé privée pour lui et partage la clé publique à son interlocuteur pour qu’il lui envoie des messages. Le fonctionnement de ce chiffrement est ainsi analogue à celui d’une boîte aux lettres que le destinataire utilise pour recevoir des lettres et dont lui seul possède la clé.

La signature numérique quant à elle, repose sur le fait d’utiliser la clé privée comme une clé de signature et la clé publique comme clé de vérification. L’expéditeur signe un message à l’aide de la clé privée et l’envoie à son interlocuteur, qui peut vérifier son authenticité en utilisant la clé publique.

Le système cryptographique asymétrique le plus connu a été conçu juste après la publication du papier de Diffie et Hellman : il s’agit de l’algorithme de chiffrement RSA, créé en 1977 par Ronald Rivest, Adi Shamir et Leonard Adleman et breveté par le MIT en 1983. Celui-ci se base sur des opérations algébriques et sa sécurité provient de la difficulté à décomposer de très grands nombres en facteurs premiers. Il permet de chiffrer un message pour l’envoyer à quelqu’un, mais aussi (grâce à l’interversion des rôles des clés) de signer électroniquement ce message pour le publier. Cet algorithme est encore aujourd’hui utilisé très largement sur Internet, et en particulier dans le commerce électronique.

Du côté du chiffrement, d’autres algorithmes ont été conçus par le suite. C’était le cas de l’algorithme de chiffrement d’ElGamal qui a été présenté par Taher ElGamal en 1984, et dont la fiabilité reposait sur le problème du logarithme discret, c’est-à-dire la difficulté mathématique à retrouver l’exposant d’un élément dans un groupe cyclique fini2.

2 Soit \(G = (\mathbb{Z}_n^*, \cdot)\) un groupe cyclique fini et soit \(g\) un point générateur. Le problème du logarithme discret consiste, pour \(x \in G\), à retrouver \(k < n\) tel que \(x = g^k\). On écrit alors \(\mathrm{log}_g (x) = k\).

Du côté de la signature, des algorithmes destinés à servir uniquement à cet usage ont été également développés. C’était le cas du modèle d’ElGamal, qu’il a présenté en même temps que son système de chiffrement en 1984, du schéma de signature de Schnorr, conceptualisé par Claus-Peter Schnorr en 1991, et du Digital Signature Algorithm (DSA), conçu la même année par le NIST. Tous les trois se basaient aussi sur le problème du logarithme discret.

La cryptographie sur courbes elliptiques est apparue en 1985 grâce aux contributions indépendantes de Neal Koblitz et de Victor Miller. Elle a amené un bon nombre d’innovations, dont le procédé d’échange de clés ECDH et l’algorithme de chiffrement hybride ECIES. Le schéma de signature ECDSA, qui est l’algorithme principal utilisé dans Bitcoin pour autoriser les transferts, a été créé en 1992.

La cryptographie asymétrique ouvrait également la voie aux fonctions à sens unique, des fonctions dont le calcul d’une image est facile mais dont l’obtention d’un antécédent est difficile. En effet, les systèmes de chiffrement à clé publique pouvaient former eux-mêmes des fonctions de ce type. De ce fait, la recherche dans la découverte de telles fonctions s’est développée à partir de cette base.

On a assisté en particulier au développement des premières fonctions de hachage cryptographiques, dont les premiers modèles datent de la fin des années 1970. Ces fonctions avaient pour particularité de transformer un message de taille variable en une empreinte de taille fixe. Entre 1989 et 1991, plusieurs algorithmes de hachage (MD2, MD4, MD5) ont été conçus par Ronald Rivest pour le MIT. Puis, l’algorithme SHA-0 a été créé en 1993 et SHA-1 en 1995. La suite d’algorithmes SHA-2, qui incluait le fameux SHA-256 largement utilisé dans Bitcoin, a été publiée en 2001.

En parallèle, les idées pour l’utilisation de ces fonctions de hachage ont fleuri. Ces dernières permettaient de garantir l’intégrité de l’information de façon à ce que tout changement soit détecté en sortie. En 1979, Ralph Merkle a mis au point les arbres de hachage qui permettaient d’authentifier un ensemble volumineux de données, auxquels il a donné son nom. Ces arbres ont également été inclus dans la conception originelle de Bitcoin3.

L’usage civil de la cryptographie

Ces découvertes de la cryptographie moderne ont inspiré les esprits libres, qui ont tout de suite imaginé les applications qui pouvaient en découler. En quelques années, un vaste domaine d’études venait d’être ouvert dans le monde civil, et beaucoup d’individus allaient s’y engouffrer.

C’était le cas de David Chaum, informaticien et cryptographe américain, né en 1955 dans une famille juive à Los Angeles et étudiant à l’université de Californie à Berkeley, qui s’est vite pris de passion pour la protection de la vie privée. À partir de 1979, ce dernier a contribué de manière primordiale au monde de la cryptographie par la publication d’articles fondateurs. En 1981, il publiait l’article Untraceable Electronic Mail, Return Addresses, and Digital Pseudonyms4, où il décrivait les bases de la communication anonyme au travers de réseaux de mélange (mix networks), qui serait notamment utilisée par les services de relai de courriel (Mixmaster) et par les réseaux anonymes Tor, I2P et Freenet. En 1982, il décrivait le procédé de signature aveugle, qui permettait notamment de mettre en place une monnaie électronique anonyme5, que Chaum mettrait en œuvre quelques années plus tard via sa société DigiCash, ainsi que l’émission de certificats automatiques, utilisée par exemple dans ZeroLink aujourd’hui. Durant la même année, il a également publié sa thèse de doctorat écrite en 1979, qui présentait un système de coffres cryptographiques ayant pour but d’arriver à un consensus au sein d’un ensemble d’acteurs ne se faisant pas confiance. En 1985, il a publié un protocole permettant de résoudre le problème du dîner des cryptographes en garantissant l’anonymat de l’auteur d’un message partagé au sein d’un groupe6.

4 David L. Chaum, « Untraceable Electronic Mail, Return Addresses, and Digital Pseudonyms », in Communications of the ACM, vol. 24, no. 2, 1981, pp. 84—90.

5 David L. Chaum, « Blind signatures for untraceable payments », in Advances in Cryptology: Proceedings of CRYPTO ’82, 1982, pp. 199–203 : https://sceweb.sce.uhcl.edu/yang/teaching/csci5234WebSecurityFall2011/Chaum-blind-signatures.PDF.

6 David L. Chaum, « Security without identification: transaction systems to make big brother obsolete », in Communications of the ACM, vol. 28, no. 10, octobre 1985, pp. 1030—1044 : https://www.cs.ru.nl/~jhh/pub/secsem/chaum1985bigbrother.pdf.

David Chaum était obsédé par la protection de la vie privée, qu’il estimait être en danger. Même si cette obsession n’atteignait pas la radicalité des cypherpunks (dont il en était un précurseur), il n’en restait pas moins qu’il était très inquiet pour l’avenir de la liberté et de la confidentialité dans la société informatisée. En juillet 1995, il déclarait ainsi devant la Chambre des représentants des États-Unis :

« Les “techniques de protection de la vie privée” permettent aux individus de protéger leurs propres informations et leurs intérêts, tout en assurant un niveau de sécurité très élevé aux organisations. Il s’agit essentiellement de faire la différence entre, d’une part, un système centralisé dans lequel les participants sont privés de leurs droits (comme des animaux marqués électroniquement dans des fermes d’engraissement) et, d’autre part, un système dans lequel chaque participant est en mesure de protéger ses propres intérêts (comme les acheteurs et les vendeurs sur une place de marché)7. »

7 David L. Chaum, Testimony for US House of Representatives, 25 juillet 1995, archive : https://web.archive.org/web/19970111170802/http://digicash.com/publish/testimony.html.

8 Martin Gardner, « Mathematical Games: A new kind of cipher that would take millions of years to break », in Scientific American, août 1977 : https://simson.net/ref/1977/Gardner_RSA.pdf.

Un autre exemple était Philip Zimmermann, informaticien et cryptographe américain originaire de Philadelphie et ayant fait ses études en Floride. Activiste politique opposé aux armes nucléaires, il avait travaillé pour la Nuclear Weapons Freeze Campaign à Boulder dans le Colorado. Passionné par les énigmes et les secrets, il a découvert l’existence de la cryptographie asymétrique par le biais d’un article de Martin Gardner8. Il a publié un article dans la revue IEEE Computer en 1986 sur RSA avant de concevoir PGP.

PGP (de l’anglais Pretty Good Privacy) était un logiciel de chiffrement hybride, qui se basait sur RSA pour l’échange de clés et sur un algorithme de chiffrement symétrique pour la communication. Il permettait aussi de générer des signatures. Il était spécialisé dans l’échange de courriels9.

9 L’algorithme de chiffrement symétrique dans la version 1 était BassOmatic, conçu par Zimmermann lui-même. Il a été remplacé par IDEA dans la version 2 et les versions supérieures. La version 3 ajoutait les algorithmes ElGamal et DSA pour la partie asymétrique, et l’algorithme CAST-128 pour le côté symétrique.

Le 5 juin 1991, Phil Zimmermann en a publié la version 1.0 sous licence libre. Dans le manuel d’utilisation il expliquait sa démarche :

« Si la confidentialité est interdite, seuls les hors-la-loi en bénéficieront. Les agences de renseignement ont accès à des techniques cryptographiques performantes. Il en va de même pour les grands trafiquants d’armes et de drogue, ainsi que pour les entreprises de défense, les compagnies pétrolières et les autres géants de l’industrie. En revanche, les citoyens ordinaires et les associations politiques locales n’ont généralement pas accès à des techniques de cryptographie à clé publique “de qualité militaire” à un prix abordable. PGP permet aux gens de prendre en main leur vie privée. La société en a de plus en plus besoin. C’est pourquoi je l’ai conçu10. »

10 Philip R. Zimmermann, « Why do you need PGP? », in PGP User’s Guide, 5 juin 1991 : https://www.tech-insider.org/free-software/research/acrobat/910605.pdf.

Il a diffusé la première version de PGP depuis les États-Unis par l’intermédiaire d’Internet ce qui fait que, en raison de la nature internationale du réseau, le logiciel de chiffrement est rapidement devenu disponible dans le monde entier. En faisant cela, Zimmermann était conscient qu’il risquait d’attiser une réponse du pouvoir : la Réglementation américaine sur le trafic d’armes au niveau international (International Traffic in Arms Regulations ou ITAR) considérait en effet les produits cryptographiques comme des « munitions » et en interdisait l’exportation sans licence. En février 1993, alors que PGP commençait à se populariser, une enquête contre Zimmermann a par conséquent été ouverte par l’État fédéral. Heureusement cette enquête a été abandonnée quelques années plus tard, notamment suite à la réaction des cypherpunks, dont Zimmermann est toutefois resté à l’écart (à l’instar de Chaum).

Enfin, les scientifiques Stuart Haber et Scott Stornetta ont aussi été inspirés par ces découvertes. Stuart Haber était cryptographe et informaticien, Scott Stornetta était physicien et chercheur. Les deux hommes se sont rencontrés dans les locaux de Bell Communications Research (« Bellcore »), un consortium de recherche et développement dans la télécommunication pour lequel ils travaillaient.

Ils ont conceptualisé le premier système d’horodatage de documents dans l’article How to time-stamp a digital document publié en 1991, et qui a plus tard été cité au sein du livre blanc de Bitcoin11. Il s’agissait d’appliquer une fonction de hachage (par exemple MD4) à un document numérique et de publier l’empreinte résultante dans un registre public, de sorte à prouver l’existence du document à une date donnée. Ils ont mis leur idée en application par la publication d’empreintes dans les petites annonces du New York Times à partir de 1992. Ils ont ensuite créé leur propre société en 1994, Surety Technologies, dans le but de se consacrer pleinement à cette activité. Ils sont ainsi connus pour avoir créé la première chaîne temporelle d’horodatages, préfigurant la chaîne de blocs de Bitcoin, en incluant l’empreinte précédente dans le calcul de la nouvelle empreinte à publier dans le journal12.

11 Stuart Haber, Wakefield Scott Stornetta, « How to time-stamp a digital document », in Journal of Cryptology, vol. 3, 1991, pp. 99–111 : http://www.staroceans.org/e-book/Haber_Stornetta.pdf.

12 Daniel Oberhaus, The World’s Oldest Blockchain Has Been Hiding in the New York Times Since 1995, 27 août 2018 : https://www.vice.com/en/article/j5nzx4/what-was-the-first-blockchain.

De manière générale, tous ces individus ont, par leur compréhension de la cryptographie asymétrique, largement préfiguré les cypherpunks. Ces derniers ont été cependant bien plus loin en radicalisant les idées politiques qu’esquissaient ces techniques mathématiques.

L’émergence d’Internet et le partage de données

Avec l’émergence des ordinateurs est venue la volonté de les connecter en réseau. C’est ainsi que les premiers réseaux informatiques se sont formés dans les années 50. Mais ces réseaux n’étaient pas interconnectés. Pour cela, il a fallu attendre un effort public et ouvert, qui a été fait à partir des années 70, par l’intermédiaire du développement du réseau des réseaux international : Internet.

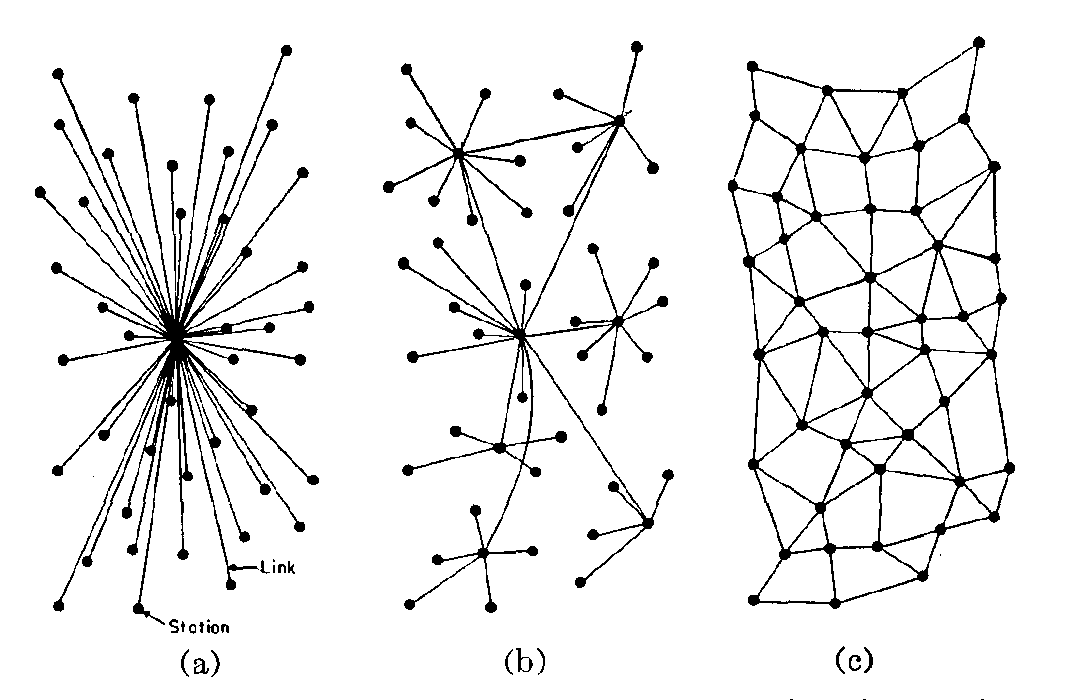

L’idée derrière Internet était de transmettre des paquets de données (et plus spécifiquement des datagrammes) par le biais d’une technique nommée la commutation de paquets, initialement décrite en 1964 par l’informaticien polono-américain Paul Baran13. Cette technique consistait à indiquer la destination dans l’en-tête des paquets de sorte à ce qu’il puissent être relayés sur le réseau, notamment au moyen de routeurs. Elle s’opposait à la commutation de circuits, qui reposait sur une liaison déterminée entre l’expéditeur et le destinataire pour transmettre les données. À l’époque, les communications transitaient au travers des lignes téléphoniques au moyen d’un modem.

13 Paul Baran, « On Distributed Communications Networks », in IEEE Transactions on Communications Systems, vol. 12, no. 1, mars 1964, pp. 1–9 : https://web.cs.ucla.edu/classes/cs217/Baran64.pdf.

Le premier réseau d’Internet tire son origine dans la recherche militaire. Il s’agissait du réseau ARPANET, conçu par l’ARPA, une agence de recherche technique rattachée au département de la Défense14. Le but était de développer un réseau de communication qui puisse résister aux attaques nucléaires dans le cadre de la Guerre froide. Par la suite, d’autres réseaux se sont développés de manière similaire dans le monde militaro-universitaire comme le réseau du NPL au Royaume-Uni, le Merit Network aux États-Unis ou le réseau Cyclades en France.

14 L’ARPA (Advanced Research Projects Agency, « Agence pour les projets de recherche avancée ») a été créée en 1958. Elle a été rebaptisée DARPA (Defense Advanced Research Projects Agency, « Agence pour les projets de recherche avancée de défense ») en 1972. Elle est brièvement redevenue l’ARPA en 1993 avant d’adopter définitivement le nom de DARPA en 1996.

15 Vinton G. Cerf, Robert E. Kahn, « A Protocol for Packet Network Intercommunication », in IEEE Transactions on Communications, vol. 22, no. 5, mai 1974, pp. 637–648 : https://www.cs.princeton.edu/courses/archive/fall06/cos561/papers/cerf74.pdf.

Le concept proprement dit d’Internet est apparu en 1974, avec l’émergence d’une suite de protocoles facilitant l’interconnexion des réseaux : la suite TCP/IP15. Ces protocoles permettaient de standardiser la communication des paquets. La standardisation a été finalisée avec la publication de la version 4 de IP et de la version 4 de TCP en 1981, et avec leur intégration dans ARPANET (le réseau fédérateur d’Internet) en 1983. En 1985, a été créé le NSFNET, qui a rapidement pris de l’ampleur, à tel point qu’il a remplacé ARPANET en tant que réseau fédérateur. Le projet ARPANET a été officiellement mis hors service en 1990. Mais on pouvait considérer qu’Internet était alors lancé.

Internet a provoqué un choc sans précédent sur la possibilité de diffusion des informations. Toutefois, son développement et son adoption ont été progressifs, à mesure que les gens estimaient son potentiel et son utilité. Cette croissance est passée par l’apparition de cas d’utilisation diverses qui ont amené de plus en plus de gens à utiliser le réseau des réseaux.

Le courrier électronique a été la première application d’Internet. Au début, il s’agissait d’envoyer des textes par l’intermédiaire du protocole FTP, puis des protocoles spécifiques ont été développés dans les années 80. Le premier courriel a été envoyé en 1971. Les listes de diffusion sont également apparues rapidement avec le développement de logiciels permettant d’envoyer le même message à un ensemble de personnes. Le logiciel LISTSERV est ainsi sorti en 1986, Majordomo en 1992, GNU Mailman en 1999.

Un autre cas d’utilisation est l’émergence de forums de discussions, qui permettaient aux gens de discuter publiquement de sujets spécifiques. Usenet, un réseau de forums de discussion, a ainsi été lancé en 1980 et est devenu entièrement compatible avec Internet en 1986. L’utilisateur y accédait par un logiciel appelé un lecteur de nouvelles. Usenet a été très populaire à la fin des années 80 et au cours des années 90, notamment grâce aux universités. C’est de Usenet que provient le concept de « septembre éternel », qui fait référence au mois de septembre 1993, durant lequel de nombreux nouveaux utilisateurs étaient arrivés, faisant drastiquement baisser la qualité du discours, tant au niveau du fond que de la forme16. Usenet a été la cause du développement des premiers fournisseurs d’accès à Internet (FAI), qui permettaient à leurs clients d’y accéder sans restrictions, sans matériel nécessaire, contre le paiement d’un abonnement. Notons enfin que Usenet a été cité par Satoshi Nakamoto dans le livre blanc de Bitcoin et dans plusieurs de ses messages, ce qui témoigne de son influence dans la cyberculture.

16 « Le mois de septembre 1993 entrera dans l’histoire du net comme le mois de septembre qui n’a jamais pris fin. » – Dave Fischer, Re: longest USENET thread ever, 26/01/1994 01:58:52 UTC : https://groups.google.com/g/alt.folklore.computers/c/wF4CpYbWuuA/m/jS6ZOyJd10sJ.

C’est également à cette époque qu’est apparu le protocole de communication textuelle IRC (pour Internet Relay Chat), qui permettait à des individus d’échanger des messages en temps réel.

Mais l’évènement vraiment déterminant dans le développement d’Internet a été l’arrivée du Web, qui a réellement encouragé l’afflux du grand public. Celui-ci a été conçu en 1989 par le chercheur Tim Berners-Lee pour le compte du CERN, qui a été aidé par l’ingénieur Robert Cailliau pour en définir les spécificités. Le modèle a été finalement rendu public en août 1991.

Le World Wide Web, abrégé communément en Web, et parfois appelé « la Toile » en français, est un système hypertexte public fonctionnant sur Internet, c’est-à-dire un système permettant de passer d’une page à l’autre (via des hyperliens) sans devoir revenir à la racine. Même si l’idée n’était pas nouvelle (le concept d’hypertexte avait été inventé par Ted Nelson en 1965, dans le cadre de son projet Xanadu), le Web innovait par trois caractéristiques : les adresses sous forme d’URL, le protocole de communication HTTP, et le langage informatique HTML.

L’accès à la Toile se faisait par le biais d’un navigateur Web développé par Berners-Lee, baptisé WorldWideWeb, qui ne constituait guère plus qu’une preuve de concept. Ainsi, le Web n’a vraiment décollé que grâce aux navigateurs Mosaic, créé en 1993, et surtout Netscape, conçu en 1994. Le Web a engendré un engouement sans précédent, notamment grâce à l’idée du commerce électronique. Cela a finalement abouti à une bulle financière appelée la bulle Internet (que les anglophones nomment la dot-com bubble), qui a éclaté en mars 2000.

Les années 2000 ont aussi été marquées par le développement du partage de fichiers en pair-à-pair. En 1999, Napster permettait de partager de la musique avec d’autres utilisateurs. Néanmoins, il reposait sur un serveur central pour référencer les fichiers, ce qui l’a contraint à fermer en 2001 sous la pression de la RIAA, l’association représentant l’industrie du disque aux États-Unis.

Afin de résoudre ce problème, des protocoles purement pair à pair sont apparus. Il s’agissait de créer un réseau où tous les ordinateurs (appelés nœuds) possédaient le même niveau de privilège, par opposition au modèle client-serveur, de sorte qu’il n’y ait plus de point de défaillance unique à attaquer pour faire cesser le partage. C’était le cas de Gnutella et de eDonkey, tous deux créés en 2000. Mais surtout c’était le cas de BitTorrent, dont la première version a été publiée en 200117. Ces protocoles formaient une alternative beaucoup plus fiable puisqu’il fallait poursuivre chaque utilisateur individuellement, ce qui représentait une charge considérable pour l’État.

17 Bram Cohen, BitTorrent - a new P2P app, 2 juillet 2001, archive : https://web.archive.org/web/20080129085545/http://finance.groups.yahoo.com/group/decentralization/message/3160.

18 David M. Goldschlag, Michael G. Reed, Paul F. Syverson, « Hiding Routing Information », in Proceedings of the First International Workshop on Information Hiding, mai 1996, pp. 137—150 : https://www.onion-router.net/Publications/IH-1996.pdf.

Une dernière innovation a été le routage en ognon qui venait ajouter de la confidentialité dans la transmission de données. Le routage en ognon a été inventé en 1996 par Paul Syverson, aux côtés de David Goldschlag et Michael Reed, pour le compte du Naval Research Laboratory, un laboratoire de recherche rattaché à la Navy18. Les trois hommes avaient pour mission de construire un réseau de mélange pour protéger les communications des agences étasuniennes. La mise en œuvre de cette technique a été réalisée quelques années plus tard, par le biais du réseau Tor, dont le nom est l’acronyme de The Onion Router et qui a été lancé en 2002 grâce à une subvention de la DARPA. Il a été rendu public en 2003, afin d’agrandir l’ensemble d’anonymat dans lequel pouvaient se fondre les communications fédérales. Cela avait l’avantage de créer un réseau anonyme dans lequel pouvaient œuvrer les hors-la-loi.

Internet, et plus particulièrement le partage de pair à pair et le routage en ognon, semblaient donner la possibilité aux gens de continuer leurs activités malgré la réticence des autorités en charge, de sorte qu’elles ont inspiré la conception originelle de Bitcoin. Par son architecture distribuée, le réseau permettait de répartir les risques pour ne pas subir une attaque qui puisse mettre le système à genoux. Satoshi écrivait ainsi dans son courriel du 6 novembre 2008 :

« Les États sont bons pour couper les têtes des réseaux contrôlés de manière centralisée comme Napster, mais les réseaux purement pair à pair comme Gnutella et Tor semblent tenir le coup19. »

19 Satoshi Nakamoto, Re: Bitcoin P2P e-cash paper, 06/11/2008 20:15:40 UTC : https://www.metzdowd.com/pipermail/cryptography/2008-November/014823.html.

La philosophie du logiciel libre

La possibilité de diffusion des informations apportée par l’émergence d’Internet a remis au goût du jour la critique à l’encontre de la « propriété intellectuelle », c’est-à-dire du monopole intellectuel exercé par certaines personnes sur certaines idées. En effet, il devenait facile d’accéder à l’information et de la propager ce qui rendait l’application de cette propriété beaucoup plus complexe. De ce fait, pour un certain nombre de personnes, les restrictions liées à ce monopole paraissaient totalement absurdes.

Le « propriété intellectuelle » est un privilège accordé à un acteur économique sur une production de l’esprit, qui peut être une invention industrielle (auquel cas on parle de brevet) ou une création littéraire ou artistique (auquel cas on parle de droit d’auteur). Il ne s’agit pas simplement d’autoriser l’auteur d’une invention ou d’une œuvre à l’utiliser ou à la diffuser ; il s’agit d’interdire à tous les autres de l’utiliser ou de la diffuser sans son autorisation.

Le monopole intellectuel est par essence contraire au droit naturel en raison de l’absence de rareté liée à l’information20. Pour le dire autrement, copier n’est pas voler. Thomas Jefferson, qui a pourtant participé à l’établissement du bureau américain des brevets, écrivait ainsi en 1813 :

20 N. Stephan Kinsella, « Against Intellectual Property », in Journal of Libertarian Studies, vol. 15, no. 2, 2001, pp. 1–53 : https://cdn.mises.org/Against%20Intellectual%20Property_2.pdf.

21 Thomas Jefferson, Letter to Isaac McPherson, 13 août 1813 : https://press-pubs.uchicago.edu/founders/documents/a1_8_8s12.html.

« Celui qui reçoit une idée de moi reçoit un savoir sans diminuer le mien ; tout comme celui qui allume sa bougie à la mienne reçoit la lumière sans me plonger dans la pénombre21. »

Le monopole intellectuel permet à des personnes de toucher des redevances sans avoir signé un quelconque contrat avec celui qui les paie. Il encourage la consolidation de l’activité économique au sein de grandes entreprises. Dans le domaine informatique, il a permis à des sociétés de devenir de grands empires reposant sur le paiement de licences de leurs logiciels « propriétaires ». L’exemple le plus parlant est celui de Bill Gates et de son entreprise Microsoft. Il permet de contrôler l’utilisation d’une œuvre, et par conséquent d’influencer la culture d’une société.

La manière légale de s’opposer à cet ensemble de privilèges dans l’informatique a été l’émergence des licences libres. Celles-ci permettaient de prendre l’adversaire à son propre jeu en publiant un contenu sous une licence interdisant à quiconque de se l’approprier ou de l’inclure dans un contenu non libre. Ces licences ont émergé dans le cadre du développement logiciel, qui était soumis au droit d’auteur aux États-Unis.

Le mouvement a été initié dans les années 80 par Richard Stallman, un physicien ayant grandi à New York et ayant étudié à Harvard. Ce dernier avait travaillé pour le département de recherche en intelligence artificielle au MIT où il avait été introduit à la culture des hackers et fait l’expérience des problématiques posées par les licences dans le cadre du développement du langage LISP.

Il a fondé le projet GNU en 1983 dans le but de concevoir une alternative entièrement libre au système d’exploitation UNIX. Le projet a été lancé par un courriel diffusé sur le forum Usenet net.unix-wizards. En 1985, il écrivait le manifeste GNU22 et fondait la Free Software Foundation, ce qui marquait la naissance du mouvement du logiciel libre, et de la mouvance libriste en général.

22 Richard M. Stallman, The GNU Manifesto, mars 1985 : https://www.gnu.org/gnu/manifesto.en.html.

Richard Stallman a formellement décrit la notion de logiciel libre pour la première fois en 1986, au sein du premier bulletin d’informations de GNU, qu’il réduisait à deux libertés de base :

« Premièrement, la liberté de copier un programme et de le redistribuer à vos voisins, qu’ils puissent ainsi l’utiliser aussi bien que vous. Deuxièmement, la liberté de modifier un programme, que vous puissiez le contrôler plutôt qu’il vous contrôle ; pour cela, le code doit vous être accessible23. »

23 Richard M. Stallman, What is the Free Software Foundation?, février 1986 : https://www.gnu.org/bulletins/bull1.txt.

Il a par la suite raffiné cette définition pour qu’elle inclue quatre libertés fondamentales : la liberté d’utiliser le code dans n’importe quel but, la liberté de l’étudier et de le modifier, la liberté de le distribuer sans restriction et la liberté d’en distribuer des versions modifiées.

Deux types de licences libres se sont distingués : le type permissif, et le type contaminant dit copyleft. Le premier type de licence exigeait que le code soit librement utilisable, copiable, distribuable et modifiable tout en permettant la réutilisation dans un programme non libre. Le second type était encore plus restrictif et imposait à tout programme utilisant le code d’être publié sous la même licence.

La première licence libre a été la licence MIT, qui a été développée par le Massachusetts Institute of Technology à partir de 1985. Licence permissive, elle était initialement présente au sein du protocole de fenêtrage X Window System développé conjointement avec la DEC et IBM. Une version standarde a été publiée en 1987 (X11), puis sa version finale a été publiée en 1998 pour être utilisée pour la bibliothèque Expat.

Une autre licence permissive à apparaître rapidement a été la licence BSD, dont la première version a été publiée en 1988 pour distribuer, comme son nom l’indique, le code du système d’exploitation BSD. Plusieurs variantes de cette licence ont été publiées au cours des années : la licence BSD proprement dite, à 4 clauses, en 1990 ; la licence BSD modifiée, à 3 clauses, en 1999 ; la licence FreeBSD, à 2 clauses, en 1999 également ; et la licence BSD à zéro clause en 2013.

La première licence contaminante (copyleft) a été la GNU General Public License, plus connue sous l’abréviation de GPL, qui a été créée par Richard Stallman en février 1989. Une version 2 a été partagée en 1991 et une version 3 en 2007.

La notion d’open source ou de code source ouvert n’est venue qu’après, avec l’invention du terme par Christine Peterson en 1998 et l’implication d’Eric Steven Raymond. Le terme se rapportait à l’origine seulement au logiciel libre, dans le but de lever l’ambiguïté de l’appellation « free software » en anglais (free signifie à la fois libre et gratuit). Mais il a fini par désigner tous les logiciels dont le code source était disponible publiquement, qu’ils soient publiés sous licence libre ou non.

Le code du prototype de Bitcoin (v0.1) a été publié en 2009 sous licence MIT. Pour un tel système ouvert, il était en effet nécessaire que le code soit ouvert. De plus, dans le but de réduire au maximum le contrôle sur le protocole, il fallait que le logiciel soit libre, comme nous l’expliquerons dans les chapitres 10 et 11.

La tendance extropienne

L’évolution technique prodigieuse qui s’est produite durant le xx siècle, et qui ne s’est pas cantonnée à l’informatique et à la cryptographie, a fait évoluer la vision du monde des gens et la façon dont ils envisageaient l’avenir. Le développement de procédés de plus en plus avancés faisait entrevoir des possibilités inédites pour l’homme, comme l’amélioration de ses capacités, la conception de machines perfectionnées, la production de substances psychotropes, le voyage spatial et la création de mondes virtuels. C’est ce qui a mené à la fondation du mouvement des extropiens au sein de la Silicon Valley à la fin des années 80.

L’extropianisme était une philosophie transhumaniste libérale optimiste, qui préconisait l’utilisation proactive de la technique en vue d’accroître les capacités humaines individuelles et civilisationnelles. Cette tendance se fondait sur l’extropie, un terme créé pour l’occasion pour désigner le principe d’organisation qui s’oppose à l’entropie et qui forme la base de la vie matérielle24. Le cœur de l’extropianisme était ainsi la survie et la prospérité dans un univers matériel souvent hostile, résolument entropique et finalement mortel.

24 En thermodynamique, l’entropie est une grandeur physique qui caractérise le degré de désorganisation d’un système physique. Le deuxième principe de la thermodynamique énonce que l’entropie d’un système isolé croît avec le temps, ce qui implique que l’entropie de l’univers croît à mesure de son vieillissement, et qu’il finira par mourir. L’extropie se rapproche ainsi de la néguentropie, la baisse locale d’entropie à certains endroits, sans être définie de façon aussi formelle.

25 Don Lavoie, Howard Baetjer, William Tulloh, « High-Tech Hayekians: Some Possible Research Topics in the Economics of Computation », in Market Process, vol. 8, 1990 : http://www.philsalin.com/hth/hth.html.

Les extropiens ont été précédés par des individus qui ont par la suite été présentés comme des « high-tech hayekians25 », dont l’économiste et futuriste Phil Salin, le pionnier des nanotechnologies Eric Drexler et l’informaticien et programmeur Mark S. Miller. Ceux-ci adhéraient au principe de l’ordre spontané – selon lequel le laissez-faire aboutit à un ordre supérieur à celui décrété par une autorité constructiviste – qui avait été développé par les économistes de l’école autrichienne et qui avait été spécialement mis en valeur par le prix Nobel d’économie Friedrich Hayek. Ayant assisté à l’accélération de la propagation de l’information apportée par le développement d’Internet, ils anticipaient l’ordre nouveau qui allait en résulter. Ils ont cherché à construire des systèmes qui s’inscrivaient dans cette évolution, comme l’American Information Exchange (AMIX), une place de marché automatisée dédiée à l’information, et le projet Agorics, un modèle d’échange de calcul informatique.

Le mouvement extropien a, lui, été fondé en janvier 1988 par Max T. O’Connor (futur Max More) et Tom W. Bell (aussi connu sous le nom de Tom Morrow), deux étudiants en philosophie de l’Université de Californie du Sud qui partageaient la même passion pour l’anticipation futuriste de l’évolution du monde. Au cours de l’automne 88, ils ont lancé un magazine appelé Extropy, dans lequel ils présentaient leur doctrine de manière détaillée et autour duquel le mouvement s’est ensuite construit. Une liste de diffusion a été mise en place durant l’été 1991 par Perry Metzger, par l’intermédiaire de laquelle les extropiens pouvaient échanger par courriel sur des sujets divers. Les extropiens présents dans la région de la baie de San Francisco ne manquaient pas non plus de se rencontrer dans la vraie vie, au moyen de ce qu’ils appelaient des Extropaganzas. Un institut, appelé l’Extropy Institute, a aussi été fondé en mai 1992 dans le but de faire la promotion des principes extropiens. La première conférence organisée par l’institut, nommée « Extro 1 », a eu lieu en avril 1994 à Sunnyvale dans la Silicon Valley. Elle faisait notamment intervenir, outre Max More et Tom Bell, le spécialiste en robotique Hans Moravec et le cryptographe Ralph Merkle. Cette conférence a été relatée au cours de l’automne par le magazine Wired, jetant un peu de lumière sur le mouvement26.

26 Ed Regis, Meet the Extropians, 1 octobre 1994 : https://www.wired.com/1994/10/extropians/.

27 Max More, « The Extropian Principles », in Extropy, vol. 6, 1 juillet 1990 : https://github.com/Extropians/Extropy/blob/master/ext6.pdf.

Rationaliste, cette doctrine reposait sur quatre principes, définis en 1990 : l’expansion illimitée, l’auto-transformation, l’optimisme dynamique et la technologie intelligente27. L’extropianisme représentait ainsi un transhumanisme, une volonté de transcender la nature humaine, déjà envisagée auparavant par des personnes comme Julian Huxley, Robert Ettinger et FM-2030.

La philosophie extropienne n’était pas seulement descriptive, mais prescriptive. Conformément au principe de l’optimisme dynamique (ou pragmatique), les extropiens souhaitaient intervenir pour accélérer l’avènement de l’avenir qu’ils anticipaient. Ils promouvaient ainsi la recherche et l’expérimentation dans les domaines scientifiques qui avaient pour but d’améliorer la condition matérielle de l’homme.

D’abord, dans leur lutte contre la mort, les extropiens étaient en particulier enthousiastes à propos de la cryogénisation, c’est-à-dire de la conservation à très basse température de corps de défunts dans l’espoir de les ressusciter grâce à un futur progrès technique. L’Alcor Life Extension Foundation, fondée en 1972 par Fred Chamberlain iii et sa femme, basée en Arizona, était la principale organisation qui prenait en charge ce type de service.

Les extropiens étaient également ouvertement hostiles à l’autorité. Ils promouvaient le principe de l’ordre spontané, décentralisé par nature, par opposition au technocratisme centralisé, qu’ils considéraient comme ralentissant le progrès technique28. Certains extropiens s’inspiraient notamment de l’ouvrage de David Friedman The Machinery of Freedom, qui décrivait comment pouvait s’organiser une société sans État et dont la seconde édition a été publiée en 1989.

28 « Le progrès durable et la prise de décision intelligente et rationnelle requièrent des sources d’information et des points de vue diversifiés, rendus possibles par les ordres spontanés. La gestion centralisée limite l’exploration, la diversité, la liberté et les opinions divergentes. Respecter l’ordre spontané, c’est soutenir les institutions volontaristes qui maximisent l’autonomie, par opposition aux groupements hiérarchiques rigides et autoritaires, qui se caractérisent par leur structure bureaucratique, la suppression de l’innovation et de la diversité, et l’étouffement des incitations individuelles. Notre compréhension des ordres spontanés nous rend très méfiants à l’égard des “autorités” qui nous sont imposées, et sceptiques à l’égard des dirigeants politiques, de l’obéissance inconditionnelle et des traditions non remises en question. » – Max More, « The Extropian Principles v. 2.0 », Extropy, vol. 9, 1992 : https://github.com/Extropians/Extropy/blob/master/ext9.pdf.

Ensuite, c’est tout naturellement que la cryptographie forte constituait un des centres d’intérêt des extropiens. Nécessaire pour préserver leur liberté, elle constituait une des briques de base pour parvenir à leurs fins. C’est pourquoi le mouvement extropien était en réalité étroitement lié au mouvement cypherpunk, lui aussi inspiré par le développement technique, de nombreuses personnes s’investissant dans les deux, comme Tim May, Hal Finney (qui a été cryogénisé par la Fondation Alcor en 2014) ou Nick Szabo.

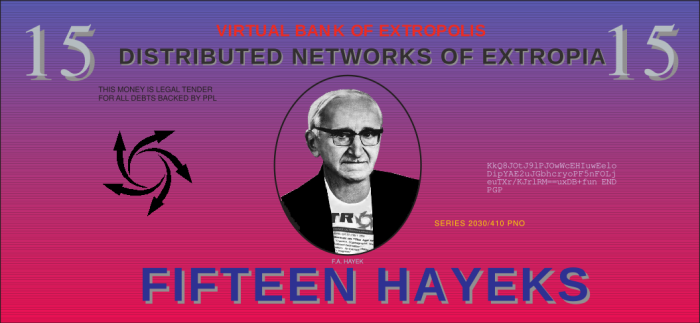

Les extropiens s’intéressaient enfin à la monnaie. Une monnaie solide était en effet nécessaire pour imaginer pouvoir conserver de la valeur à très long terme, par exemple dans le cas d’une cryogénisation. Le sujet était ainsi abordé dans le magazine Extropy. En 1993, Hal Finney a présenté le fonctionnement du système d’argent liquide électronique eCash29. En 1995, le numéro 15 de la revue a été ouvertement dédié à la monnaie électronique et à la concurrence des monnaies, comme l’attestait sa couverture illustrée par un billet de banque privée à l’effigie de Hayek30.

29 Hal Finney, Protecting privacy with electronic cash, Extropy, vol. 10, 1993 : https://github.com/Extropians/Extropy/blob/master/Extropy-10.pdf.

30 Extropy, vol. 15, 1995 : https://github.com/Extropians/Extropy/blob/master/ext15.pdf.

La monnaie numérique constituait donc l’un des enjeux mis en avant par les extropiens. Mais ces derniers ne le faisaient pas autant que les cypherpunks qui, des années plus tard, tenteraient de mettre en pratique leur connaissance de la cryptographie pour en créer une.

Le mouvement des cypherpunks

Le mouvement cypherpunk est apparu en 1992 dans la Silicon Valley. Les cypherpunks étaient des gens qui prônaient l’utilisation proactive de la cryptographie en vue d’assurer la confidentialité et la liberté des individus sur Internet. Ils s’opposaient à la surveillance, à la censure et à l’exploitation des données personnelles, et préconisaient la programmation et la publication ouverte de logiciels, préférablement sous licence libre, dans le but de combattre ces menaces. Leur nom, calqué sur cyberpunk, était un mot-valise composé des mots anglais cypher, signifiant « chiffre » (dans le sens de code secret), et punk, désignant originellement un voyou. Les cypherpunks étaient donc formellement des rebelles amateurs de cryptographie.

Les cypherpunks s’inspiraient partiellement du cyberpunk, un mouvement culturel construit autour de la littérature de science-fiction, qui prenait sa source à la fois dans la sous-culture des punks et dans la mouvance des hackers. Même si l’esthétique de ce dernier datait de la fin des années 70, le genre littéraire a largement été inauguré par l’écrivain William Gibson via la publication de ses premières nouvelles à partir de 1981 et surtout de son roman Neuromancien. Le mot, qui faisait référence à la cybernétique, c’est-à-dire la science des systèmes complexes et des réseaux, a quant à lui été inventé en 1983 par Bruce Bethke, et a été popularisé par Gardner Dozois en décembre 1984 dans un éditorial pour le Washington Post.

La caractéristique principale du genre cyberpunk était de décrire un futur dystopique où la technique de pointe était omniprésente (implants informatiques, réalité augmentée, réalité virtuelle, intelligence artificielle, robots) et où la société était sujette à la consommation à outrance (drogue, sexe, etc.), au crime généralisé et à l’avarice des corporations. Le cyberpunk décrivait ainsi un monde combinant haute technologie et bassesse humaine, pour reprendre l’expression de Bruce Sterling, dont le héros tentait de s’extraire tant bien que mal.

De ce genre cyberpunk est né tout un mouvement d’individus qui partageaient la même vision du monde, formant notamment une contreculture cyberdélique, née de la fusion de la cyberculture et du psychédélisme. Cette sous-culture en vogue dans la Silicon Valley était incarnée par la revue High Frontiers, fondée en 1984 par R. U. Sirius, qui est plus tard devenue Reality Hackers puis Mondo 2000.

Les cypherpunks tiraient leur inspiration de ce mouvement. Toutefois, ils n’étaient pas pour autant des cyberpunks : s’ils avaient bien conscience des scénarios dystopiques qui pouvaient dériver de l’évolution technique (notamment en ce qui concerne la surveillance), ils ne partageaient pas la vision pessimiste relayée par le cyberpunk. De ce fait, le mouvement cypherpunk constituait en quelque sorte une réaction au cyberpunk, dans le sens où il postulait, à l’instar des extropiens, que l’évolution technique pouvait amener les êtres humains à s’émanciper plutôt qu’à tomber dans l’esclavage mutuel.

Les cypherpunks basaient en particulier leurs réflexions sur une longue nouvelle publiée en 1980 par l’auteur de science-fiction Vernor Vinge, intitulée True Names. Cette nouvelle, qui abordait des thèmes propres au genre cyberpunk sans strictement en faire partie, contait l’histoire de Roger Pollack, un individu agissant au sein d’un groupe de pirates dans un monde virtuel appelé « The Other Plane », utilisant le pseudonyme de Mr. Slippery et faisant attention à ne surtout pas révéler son « Vrai Nom » (à savoir son nom civil) au risque de subir une « Vraie Mort » (par exécution étatique). Cet enjeu correspondait par conséquent à l’enjeu principal de la cryptographie : la préservation de l’anonymat dans le but de conserver sa liberté et, in fine, sa vie.

Les cypherpunks avaient ainsi le regard tourné vers l’avenir. Mais leur préoccupation centrale concernait surtout l’avenir proche : c’était la confidentialité dans le cyberespace naissant31. C’est pourquoi leur mouvement pouvait rassembler des optimistes et des pessimistes, des extropiens et des cyberpunks, qui trouvaient du sens dans cette lutte contre la surveillance de masse.

31 Le terme « cyberespace » (cyberspace) a été forgé par William Gibson dans sa nouvelle Gravé sur Chrome publiée en juillet 1982, pour désigner la représentation virtuelle des flux de données sur Internet. Le terme « matrice » (matrix) était utilisé en tant que synonyme.

À l’origine, le mouvement cypherpunk a été le fruit de la pensée et de l’action de Timothy C. May, dit Tim May. Ce dernier était un scientifique, ingénieur et informaticien né en 1951 en périphérie de Washington D.C. Passionné de science-fiction et de physique, il avait travaillé pour Intel de 1974 à 1986, où il avait contribué à résoudre le problème des particules alpha dans les circuits intégrés. Il avait accumulé une certaine fortune au cours de ces années, si bien qu’il avait décidé de prendre sa retraite (à l’âge de 35 ans) pour se consacrer à ses passions politiques.

Tim May a rencontré Phil Salin en 1987, avec qui il a pu discuter des implications de la cryptographie. Ses discussions avec Salin, ainsi qu’avec d’autres personnes comme Marc Stiegler, l’ont poussé à écrire le Manifeste crypto anarchiste en août 1988. Dans ce manifeste, il posait les bases de ce qui allait devenir la doctrine des cypherpunks et décrivait le potentiel d’émancipation individuelle apporté par la cryptographie et par l’anonymat. Le manifeste, pastiche ironique du Manifeste du parti communiste, décrivait comment l’avènement des méthodes cryptographiques modernes allait, d’après lui, déstabiliser l’État en permettant aux individus d’échanger librement de l’information et de la richesse. En particulier, il écrivait :

« Tout comme la technique de l’imprimerie a altéré et réduit le pouvoir des corporations médiévales et la structure sociale de pouvoir, les méthodes cryptologiques altèrent fondamentalement la nature de l’interférence de l’État et des grandes entreprises dans les transactions économiques32. »

32 Timothy C. May, The Crypto Anarchist Manifesto, 22/11/1992 20:11:24 UTC : https://cypherpunks.venona.com/date/1992/11/msg00204.html.

Tim May n’était pas seul à penser de cette manière et communiquait avec d’autres personnes qui partageaient ses idées. C’était le cas de son ami Eric Hughes, un jeune mathématicien et programmeur ayant grandi dans une famille mormone en Virginie près de Washington et à Salt Lake City. Ce dernier avait travaillé brièvement pour DigiCash à Amsterdam avant de revenir sur la côte Ouest. En mai 1992, alors qu’il cherchait à emménager dans la Silicon Valley, lui et Tim May ont longuement discuté de cryptographie, à tel point qu’ils ont décidé de reproduire ce type d’échange avec un plus grand nombre de personnes en organisant des réunions physiques.

La première réunion du mouvement cypherpunk a ainsi eu lieu au cours de la journée du 19 septembre 1992, dans la maison d’Eric Hughes à Oakland. L’accès à cette réunion se faisait uniquement sur invitation afin de préserver la discrétion du groupe. Libertariens pour la plupart, extropiens pour certains, les invités étaient des connaissances de May et Hughes issues de la communauté des hackers et des entreprises informatiques de la région. Durant la réunion, Tim May y a lu le Manifeste crypto anarchiste. En guise d’animation, les personnes conviées ont également participé à un « jeu de la crypto anarchie », qui consistait à simuler un réseau de mélange par l’échange et l’ouverture d’enveloppes de papier33.

33 Certains détails de la formation des cypherpunks sont issus de l’ouvrage Crypto: How the Code Rebels Beat the Government–Saving Privacy in the Digital Age (pp. 257–266) de Steven Levy publié en 2001.

34 « Et si nous pouvions construire une société dans laquelle les informations ne seraient jamais collectées ? [...] C’est le genre de société que je veux construire. Je veux que soit garantie - par la physique et la mathématique, pas par des lois - la possibilité de bénéficier de choses telles qu’une véritable confidentialité des communications personnelles, [...] une véritable confidentialité des enregistrements personnels, [...] une véritable liberté de commerce, [...] une véritable confidentialité financière [et] un véritable contrôle de l’identification. » – John Gilmore, Privacy, Technology, and the Open Society, 28 mars 1991 : http://www.toad.com/gnu/cfp.talk.txt ; archive : https://web.archive.org/web/19991003163945/http://www.toad.com/gnu/cfp.talk.txt.

Parmi les invités se trouvait John Gilmore, un informaticien américain connu pour avoir été l’un des premiers employés de Sun Microsystems. Il avait aussi cocréé la hiérarchie ouverte alt.* sur Usenet et était un contributeur majeur du projet GNU. Alors en retraite anticipée depuis 1986, tout comme May, il s’était engagé dans l’activisme dans le but de protéger les libertés civiles sur Internet. En 1989, il avait cofondé Cygnus Support, une entreprise spécialisée dans le support professionnel de composants fondés sur GNU. Il avait également participé à la création de l’Electronic Frontier Foundation (EFF), une ONG internationale de protection des libertés sur Internet, aux côtés de Mitch Kapor et de John Perry Barlow en 1990. Lui aussi voyait la cryptographie comme un moyen de libération individuelle34.

Une autre personne présente durant cette réunion fondatrice était l’activiste Judith Milhon, une femme née en 1939 qui avait participé au mouvement des droits civiques pour l’abolition des discriminations raciales dans les années 60 et avait été emprisonnée pour désobéissance civile. Programmeuse, hackeuse, elle était alors la coéditrice de la revue cyberpunk Mondo 2000, à laquelle elle participait sous le nom de plume de St. Jude. Elle était également la compagne d’Eric Hughes, malgré leur grande différence d’âge.

C’est elle qui a donné leur nom aux cypherpunks lors de cette réunion, sur le ton de la plaisanterie. « Je pense que vous êtes des cryptoanarchistes – ce que j’appellerais des cypherpunks ! », a-t-elle écrit par la suite35. Le terme capturait bien l’esprit de la cryptoanarchie, tout en donnant au mouvement un côté moins formel et dogmatique. En effet, les gens préoccupés par ces enjeux n’étaient pas tous anarchistes : ils pouvaient s’opposer fermement à l’autoritarisme et à la surveillance, sans pour autant vouloir remettre en cause les fondements même de l’État36. C’est ce côté informel qui a fait que le terme a été adopté immédiatement.

35 Judith Milhon, secretions, 25/09/1992 10:01:26 UTC : https://cypherpunks.venona.com/date/1992/09/msg00013.html.

36 « De plus, cela donne à tort l’impression que “cypherpunk” est synonyme d’“anarchiste”. Il se trouve que je suis anarchiste, mais ce n’est pas ce en quoi croient la plupart des personnes associées au terme “cypherpunk”, et il n’est pas juste de les dépeindre ainsi – bon sang, de nombreuses personnes sur cette liste de diffusion sont ouvertement hostiles à l’anarchisme. Je ne veux pas que les gens pensent qu’il faut détester l’idée même d’État pour aimer la cryptographie. » – Perry E. Metzger, Re: PC Expo summary!!, 01/07/1994 12:13:09 UTC : https://cypherpunks.venona.com/date/1994/07/msg00014.html.

Après la réunion, Eric Hughes, avec l’aide de Hugh Daniel, a créé une liste de diffusion de courrier électronique nommée « Cypherpunks ». Le courriel de bienvenue a été envoyé dans la soirée du 21 septembre (PDT). La liste était relayée par le serveur associé au nom de domaine toad.com appartenant à John Gilmore. Ce dernier a aussi offert la disponibilité des locaux de Cygnus pour les réunions ultérieures.

La liste a accueilli de nombreuses discussions relatives à la cryptographie et à son utilisation concrète, dont notamment l’argent liquide électronique. Beaucoup de gens sont intervenus dès les premiers mois, comme par exemple l’ancien pirate téléphonique John Draper. En un an à peine, la liste recensait ainsi plus de 500 participants.

L’un de ces participants était Harold T. Finney ii, dit Hal Finney, informaticien et cryptographe américain, diplômé de Caltech et programmeur de jeux vidéos pour les consoles Intellivision et Atari VCS. Extropien et enthousiasmé par la popularisation d’Internet, il était obsédé par la cryptographie, à tel point qu’il était rentré en contact avec Phil Zimmermann pour travailler avec lui sur la version 2.0 de PGP, sortie le 2 septembre 1992. Hal Finney était aussi fasciné par les idées de David Chaum. En novembre 1992, il écrivait à la liste de diffusion :

« Nous voici confrontés aux problèmes de la perte de confidentialité, de l’informatique envahissante, des bases de données massives, de l’augmentation de la centralisation – et Chaum propose une direction à suivre complètement différente, une direction qui met le pouvoir entre les mains des individus plutôt qu’entre celles des États et des grandes entreprises. L’ordinateur peut être utilisé comme un outil pour libérer et protéger les personnes, plutôt que pour les contrôler37. »

37 Hal Finney, Why remailers..., 16/11/1992 01:30:02 UTC : https://cypherpunks.venona.com/date/1992/11/msg00108.html.

La vision des cypherpunks était claire : mettre en pratique ce qui avait été jusque-là de vagues spéculations. Il était en effet stérile de théoriser des choses si cela ne se traduisait pas par des actions concrètes. Cet esprit pratique a été parfaitement résumé par Eric Hughes dans son Manifeste d’un Cypherpunk envoyé à la liste de diffusion en mars 1993, où il écrivait alors :

« Nous devons défendre notre propre vie privée si nous voulons en avoir une. Nous devons nous rassembler et créer des systèmes qui rendent possibles les transactions anonymes. Depuis des siècles, les gens défendent leur vie privée par des chuchotements, par l’obscurité, par des enveloppes, des portes fermées, des poignées de main secrètes et des messagers. Les techniques du passé ne permettaient pas une forte confidentialité ; les techniques électroniques, elles, le permettent.

Nous, les Cypherpunks, nous consacrons à construire des systèmes anonymes. Nous défendons notre vie privée avec la cryptographie, avec les systèmes anonymes de transfert de courriels, avec les signatures numériques, et avec la monnaie électronique.

Les Cypherpunks écrivent du code. Nous savons que quelqu’un doit concevoir des logiciels pour défendre la vie privée en général, et puisque nous ne pouvons pas avoir de vie privée si tout le monde n’en a pas, nous allons nous en charger. Nous publions notre code pour que nos collègues Cypherpunks puissent le mettre en pratique et expérimenter avec. Notre code est libre d’utilisation pour tous, dans le monde entier. Nous ne nous soucions guère que vous n’approuviez pas les logiciels que nous concevons. Nous savons que les logiciels ne peuvent pas être détruits et qu’un système largement dispersé ne peut pas être arrêté38. »

38 Eric Hughes, RANTS: A Cypherpunk’s Manifesto, 17/03/1993 19:51:06 UTC : https://cypherpunks.venona.com/date/1993/03/msg00392.html.

39 Steven Levy, « Crypto Rebels », Wired, 1 février 1993 : https://www.wired.com/1993/02/crypto-rebels/. – Par la suite, le mouvement a également été présenté dans les revues Whole Earth Review et The Village Voice.

Deux mois plus tard, en mai 93, le mouvement était définitivement lancé : les cypherpunks faisaient la une du magazine Wired, récemment fondé dans le but de parler de l’incidence culturelle, économique et politique des techniques émergentes. Tim May, Eric Hughes et John Gilmore apparaissaient masqués sur la couverture, et un long article détaillait leurs idées et leurs revendications39. C’était la préfiguration du rôle qu’ont joué par la suite les cypherpunks dans la sauvegarde de la liberté sur Internet.

L’action des cypherpunks pour la liberté

Le mouvement cypherpunk est né juste après le triomphe des États-Unis dans la guerre froide les opposant à l’URSS et au début de l’adoption d’Internet par le grand public, amorcée notamment par la popularisation de Usenet et par l’apparition du World Wide Web. Il est apparu en quelque sorte « au bon moment » pour accompagner cette mutation majeure qui a marqué le monde entier.

Le premier accomplissement des cypherpunks a été leur intervention dans la guerre contre la cryptographie orchestrée par l’État fédéral étasunien. Cette guerre a été inaugurée en février 1993 par la bataille contre PGP, lorsque Phil Zimmermann a été poursuivi en justice pour en avoir publié les deux premières versions en ligne, l’exportation de produits cryptographiques sans licence étant prohibée par la réglementation américaine (ITAR).

Cette décision a naturellement suscité une forte réaction de la part des cypherpunks qui, en réponse à la tentative d’application de cette réglementation absurde, se sont mis à partager le code de chiffrement dans une démarche de désobéissance civile. Le jeune britannique Adam Back l’a ainsi fait imprimer sur des t-shirts qu’il distribuait aux autres et certains ont été jusqu’à se le tatouer sur leur corps. En 1995, Phil Zimmermann a publié la version 2.6.2 de PGP dans un livre, dans le but de réduire au maximum la distinction entre le code et l’expression, cette dernière étant protégée par le premier amendement de la Constitution des États-Unis.

Les charges contre Zimmermann ont finalement été abandonnées en 1996, notamment grâce au soutien de membres du MIT. Cela lui a permis de créer son entreprise pour travailler sur PGP et engager des employés, comme Hal Finney. En novembre de la même année, Bill Clinton signait l’Ordre exécutif 13026 qui assouplissait considérablement les restrictions sur l’exportation des produits cryptographiques.

Cependant, la guerre contre la cryptographie ne s’arrêtait pas là. En effet, elle ne concernait pas que l’interdiction d’utiliser la cryptographie forte, mais également l’obligation pour les constructeurs de matériel informatique d’intégrer des portes dérobées dans leurs produits. Le projet de loi sénatoriale 266, proposé par Joe Biden en 1991, devait ainsi faire en sorte que tous les appareils de communication puissent être surveillés par l’État fédéral :

« Le Congrès estime que les fournisseurs de services de communications électroniques et les fabricants d’équipements de services de communications électroniques doivent veiller à ce que les systèmes de communications permettent au gouvernement d’obtenir le contenu en texte clair des communications vocales, informatiques et autres lorsque la loi l’autorise de manière appropriée40. »

40 Comprehensive Counter-Terrorism Act of 1991, 24 janvier 1991 : https://www.congress.gov/bill/102nd-congress/senate-bill/266/text.

41 The White House, White House Annoucement of the Clipper Initiative, 16 avril 1993 : https://groups.csail.mit.edu/mac/classes/6.805/articles/crypto/clipper-announcement.html.

Ce projet s’est matérialisé le 16 avril 1993 par l’annonce de la puce Clipper par la Maison-Blanche, un cryptoprocesseur servant à chiffrer les messages vocaux et les données, qui implémentait (au moyen de son algorithme Skipjack) un dispositif d’autorité de séquestre permettant aux agences étasuniennes de déchiffrer les communications au besoin. Cette puce était développée et produite par la NSA et était destinée à équiper les appareils électroniques vendus au grand public. La Maison-Blanche se justifiait en prétendant que la puce pourrait « à la fois fournir aux citoyens respectueux de la loi un accès au chiffrement dont ils ont besoin et empêcher les criminels de l’utiliser pour cacher leurs activités illégales41 ».

Cette annonce a provoqué une levée de boucliers chez les cypherpunks qui y voyaient un projet orwellien et s’y sont opposés en bloc. Cependant, la lutte n’a pas été longue : en juin 1994, le cypherpunk Matt Blaze a découvert une vulnérabilité au sein du dispositif d’autorité de séquestre, qui rendait le dispositif inefficace et permettait à la puce d’être utilisée pour chiffrer les données normalement. À partir de là, le projet a perdu progressivement en ampleur pour être définitivement abandonné en 1996. La liberté avait gagné, au moins temporairement42.

42 Cette victoire contre la puce Clipper n’a pas empêché les agences étasuniennes d’espionner leur propre population de manière massive, comme l’ont montré les révélations d’Edward Snowden en 2013. – Voir Glenn Greenwald, NSA collecting phone records of millions of Verizon customers daily, 6 juin 2013 : https://www.theguardian.com/world/2013/jun/06/nsa-phone-records-verizon-court-order.

Comme on l’a observé, l’optique des cypherpunks était d’être dans l’action, d’écrire du code et de partager des programmes qui puissent être utilisés. Ils se sont donc focalisés sur la construction de systèmes axés sur trois aspects majeurs : la protection de la vie privée, la diffusion de l’information et le commerce en ligne.

Le premier domaine d’innovation a été celui des serveurs de courriel anonyme, qui permettaient de retransmettre les courriers électroniques de façon à masquer l’identité de leur expéditeur. Le premier serveur de ce type a été mis en place par Eric Hughes et Hal Finney pour la liste des cypherpunks dès octobre 1992, et il utilisait PGP pour le chiffrement. En 1994, Lance Cottrell a amélioré la chose en proposant le modèle Mixmaster, qui permettait d’envoyer des courriels par paquets de taille fixe et de les réordonner, pour empêcher le traçage des courriels par la surveillance de l’activité du serveur.

Outre le courriel, l’objectif des cypherpunks était de rendre la navigation sur Internet plus anonyme, le fonctionnement du Web étant trop transparent. C’était l’idée des frères Austin et Hamnett Hill qui ont lancé le réseau Freedom en 1999 par l’intermédiaire de leur entreprise Zero-Knowledge Systems, qui employait notamment les cypherpunks Ian Goldberg et Adam Back. Mais cette expérience s’est arrêtée en 2001, faute d’utilisation suffisante.

Un projet du même type dans lequel les cypherpunks se sont impliqués était le réseau Tor, lancé publiquement en 2003, qui se basait, comme on l’a déjà expliqué, sur le routage en ognon. En effet, si Tor était le résultat d’une recherche militaire provenant de la Navy, les individus ayant travaillé sur son implémentation n’en avaient pas moins des convictions allant dans le sens des cypherpunks. Roger Dingledine et Nick Mathewson, les deux informaticiens qui ont aidé Paul Syverson dans cette conception, en faisaient partie : le premier était derrière le projet Free Haven, qui avait pour but de développer un système décentralisé de stockage de données ; le second est crédité pour avoir créé le programme de serveur de courriel anonyme Mixminion. On peut également citer le jeune Jacob Appelbaum, qui s’est fortement impliqué dans le projet Tor entre 2004 et 2016.

Un troisième secteur auquel les cypherpunks ont contribué a été la fluidification des flux informationnels, notamment face à la censure. En 1993, Tim May a repris le modèle de l’AMIX de Phil Salin pour introduire un concept de place de marché de l’information appelé BlackNet. Cette plateforme devait servir à échanger des secrets commerciaux, des recettes de fabrication, des techniques relatives aux nanotechnologies, des informations sur les décisions d’entreprises, au moyen de « CryptoCredits », la monnaie interne du système. Il s’agissait donc de libérer l’information des contraintes étatiques : « BlackNet n’est officiellement affilié à aucune idéologie, mais considère les États-nations, les lois d’exportation, les lois sur les brevets, les considérations de sécurité nationale, etc. comme des reliques de l’ère pré-cyberspatiale », écrivait Tim May43.

43 Timothy C. May, no subject (file transmission), 17 août 1993, https://cypherpunks.venona.com/date/1993/08/msg00538.html.

Le concept de BlackNet était une simple expérience de pensée et n’a jamais été mis en œuvre. Toutefois, il a préfiguré d’autres modèles qui ont ouvert la voie au partage d’informations sensibles sur Internet. C’était par exemple le cas de Cryptome, un site web lancé en 1996 par le cypherpunk John Young pour héberger des documents sensibles et censurés par les États.

Mais c’était surtout le cas de WikiLeaks, une plateforme facilitant la publication de documents classifiés fondée en 2006 par l’informaticien australien Julian Assange. Julian Assange était un cypherpunk assumé : il envoyait des courriels sur la liste depuis au moins 1995 et a par la suite coécrit un livre à ce sujet intitulé Cypherpunks: Freedom and the Future of the Internet. WikiLeaks a permis le développement de l’activité des lanceurs d’alertes (whistleblowers) révélant les agissements illégaux ou injustes de leurs employeurs, et en particulier des États, largement inaugurée par la publication des Pentagon Papers en 1971 par Daniel Ellsberg. Grâce à l’utilisation du chiffrement et de Tor, WikiLeaks permettait aux personnes à l’origine des fuites de conserver leur anonymat.

Enfin, les cypherpunks se sont aussi investis dans le développement du pair-à-pair. En 2000, le développeur Jim McCoy, cypherpunk de la première heure, a ainsi lancé Mojo Nation, un projet de plateforme d’échange de fichiers en pair-à-pair intégrant une devise interne44. En 2001, un contributeur au projet, appelé Bram Cohen, s’en est séparé et a lancé son propre protocole, BitTorrent, qui est rapidement devenu une référence pour le partage de fichiers. Mojo Nation, alors rebaptisé Mnet, a été repris par Zooko Wilcox. Ce dernier a lancé son propre système, Tahoe-LAFS, en 2006.

44 Damien Cave, The Mojo solution, 9 octobre 2000 : https://www.salon.com/2000/10/09/mojo_nation/.

Mais ce qu’il manquait à tous ces systèmes, c’était une monnaie numérique robuste qui soit adaptée au cyberespace, chose à laquelle les cypherpunks aspiraient depuis le début. Leurs modèles possédaient parfois des unités de compte internes, mais elles étaient très instables. Malheureusement, une telle monnaie ne serait conçue que des années plus tard, en 2008, sous la forme de Bitcoin.